Scopri come pianificare il budget cybersecurity in 4 passi chiave: costruisci un business case solido, dimostra ROI e proteggi il tuo prossimo progetto.

In un mondo digitale in costante evoluzione, dove le minacce informatiche sono sempre più sofisticate e pervasive, la cybersecurity non è più un’opzione, ma una necessità strategica per qualsiasi azienda. Tuttavia, giustificare gli investimenti in sicurezza informatica di fronte a budget limitati e priorità concorrenti può essere una sfida. Un business case solido e ben strutturato è lo strumento fondamentale per convincere i vertici aziendali della necessità di allocare le risorse adeguate a proteggere l’organizzazione. In questo articolo, esploreremo i quattro passaggi chiave per costruire un business case inattaccabile per il tuo prossimo progetto di cybersecurity, fornendo dati, analisi e strategie per supportare le tue richieste.

Il panorama delle minacce informatiche è in continua evoluzione, con attacchi sempre più complessi e costosi. Nel 2024, il costo medio globale di una violazione dei dati ha raggiunto i 4,88 milioni di dollari, il più alto mai registrato. Questi numeri evidenziano come la cybersecurity non sia più solo una questione tecnica, ma un fattore critico che impatta direttamente sulla stabilità finanziaria e sulla reputazione di un’azienda.

Secondo un sondaggio del 2023, il 73% delle piccole e medie imprese (PMI) ha subito una violazione dei dati o un attacco informatico nei 12 mesi precedenti. A seguito di un incidente, il 32% delle PMI ha riportato una perdita di fiducia dei clienti, il 32% un turnover dei dipendenti e il 42% una perdita di entrate. Questi dati sottolineano l’urgenza di investire in misure preventive, poiché il recupero da un incidente è spesso più costoso e dannoso del costo della prevenzione stessa.

Nel 2025, le minacce informatiche saranno ulteriormente alimentate dall’adozione rapida di nuove tecnologie di intelligenza artificiale (AI), che aumenteranno il volume e l’impatto degli attacchi. Inoltre, l’aumento del tumulto geopolitico e l’incertezza economica contribuiscono a un ambiente di rischio elevato. In questo contesto, un budget adeguato per la cybersecurity non è solo una spesa, ma un investimento strategico che protegge la continuità aziendale, riduce il rischio finanziario e rafforza la fiducia dei clienti e la reputazione del marchio.

Il primo passo per costruire un business case efficace è comprendere a fondo la postura di sicurezza attuale della tua organizzazione. Questo implica un’analisi dettagliata delle vulnerabilità esistenti, delle risorse critiche da proteggere e del panorama delle minacce specifiche che la tua azienda deve affrontare. Una valutazione accurata ti permetterà di identificare le lacune nella sicurezza e di quantificare i rischi associati, fornendo una base solida per giustificare gli investimenti futuri.

Un budget per la cybersecurity ben pianificato dovrebbe coprire diverse aree fondamentali per garantire una protezione completa. Nel 2025, i componenti chiave includono:

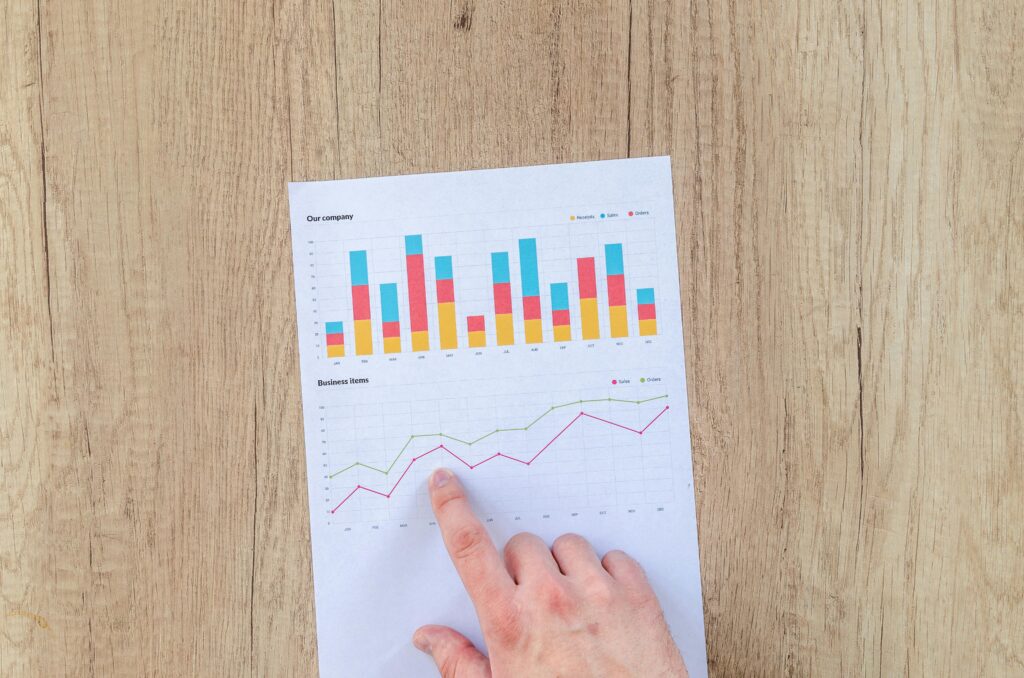

Una volta valutata la postura di sicurezza attuale, il passo successivo è quantificare il rischio e calcolare il potenziale ritorno sull’investimento (ROI) degli interventi di cybersecurity. Questo passaggio è cruciale per tradurre le esigenze tecniche in un linguaggio comprensibile per i decisori aziendali, dimostrando il valore finanziario della sicurezza.

Il ROI della cybersecurity si basa sul concetto di evitamento dei costi. In altre parole, quanto denaro l’azienda risparmia prevenendo gli attacchi informatici rispetto al costo di implementazione delle misure di sicurezza. La formula per calcolare il ROI è semplice:

ROI = (Benefici – Costi) / Costi x 100

I benefici possono includere l’evitamento di costi diretti (es. costi di violazione dei dati, multe normative), l’efficienza operativa (es. riduzione dei tempi di inattività) e la protezione della reputazione del marchio e della fiducia dei clienti.

Per ottenere l’approvazione e il supporto dei vertici aziendali, è fondamentale che gli investimenti in cybersecurity siano chiaramente allineati agli obiettivi strategici dell’organizzazione. La sicurezza informatica non deve essere percepita come un costo isolato, ma come un abilitatore del business, che supporta la crescita, l’innovazione e la resilienza complessiva dell’azienda. Questo richiede una comprensione approfondita delle priorità aziendali e la capacità di tradurre le esigenze di sicurezza in termini di valore per il business.

Il 2025 presenta nuove sfide e opportunità che devono essere integrate nella pianificazione del budget per la cybersecurity. Tra le considerazioni più importanti figurano:

La fase finale consiste nel presentare il business case ai decisori chiave e ottenere l’approvazione per gli investimenti proposti. Questa presentazione deve essere chiara, concisa e persuasiva, focalizzandosi sul valore che la cybersecurity apporta all’azienda in termini di protezione, resilienza e abilitazione del business. È fondamentale parlare il linguaggio dei dirigenti, enfatizzando il ROI e l’allineamento con gli obiettivi strategici.

Ecco delle letture consigliate che approfondiscono i temi della cybersecurity ed in merito alla gestione del budget cybersecurity.

di Izak Oosthuizen

Molte PMI credono che una cybersecurity solida sia un lusso inaccessibile. Nel suo libro, l’esperto Izak Oosthuizen sfata questo mito, dimostrando come implementare protezioni di livello enterprise con un budget limitato. Il segreto non risiede in soluzioni costose, ma nell’applicare controlli fondamentali come antivirus, firewall, gestione degli accessi e backup. Una guida essenziale che prova come la sicurezza non richieda budget milionari.

di R. Parvin

Per gli IT Manager che faticano a tradurre i rischi informatici in budget approvati, il libro “Decoding Cybersecurity Risk” è la guida definitiva per smettere di “volare alla cieca”. Insegna a usare framework riconosciuti come NIST e ISO 27001 per valutare i rischi in modo oggettivo. Il suo punto di forza è trasformare dati tecnici complessi in argomentazioni di business chiare e persuasive. L’obiettivo è fornire gli strumenti per giustificare con sicurezza gli investimenti e ottenere il fondamentale buy-in della leadership.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

Per chi preferisce l’audio alla lettura, oppure desidera ripassare i concetti chiave in mobilità, ecco il podcast dedicato a questo articolo.

Puoi ascoltarlo direttamente qui o scaricarlo per un ascolto offline.

Buon ascolto!

👌Condividi l’articolo sui social:

AI, budget, cybersecurity, IAM, IoMT, IoT, NIST, pmi, roi, security, Security posture, Supply Chain, zero trust

Feed Rss Commenti